サイバー攻撃を「最重要課題に」。 ~警鐘鳴らす「世界初」の対策技術【前編】

2021/11/08 Toshiba Clip編集部

この記事の要点は...

- 社会インフラの制御システムへのサイバー攻撃が世界中で増加。甚大な被害に…

- 東芝と米研究所『Peraton Labs』による「サイバー攻撃エミュレーション技術」誕生

- 唯一無二の「ペネトレーションテスト」自動化技術と、世界の集合知

マルウェアひとつで、発電所や受変電設備、上下水道や交通といった社会インフラのシステムを破壊するサイバー攻撃は、私たちが直面する重大な脅威だ。

幅広くインフラサービスを手掛ける東芝にとっても、サイバー攻撃への対応は喫緊の課題。東芝の研究開発センターには、最前線で戦う部署がある。サイバーセキュリティ技術センター、そこにはセキュリティ技術に関わる研究開発、運用・技術支援、組み込み開発まで一気通貫で対応する、プロフェッショナル集団が集まっている。

彼らが新たに生み出した『サイバー攻撃エミュレーション技術』と称するシステム脆弱性評価ツール。これは、社会インフラの制御システムに模擬的なサイバー攻撃シナリオを構築し、そのシナリオを再生するツールだ。この技術により、世界中で課題となっているサイバー攻撃にどう立ち向かえるのか。開発者の3名の話から、紐解いていく。

サイバー攻撃は経営上の課題。経営陣の意識を変え「自分ごと」に

「社会インフラの制御システムを狙った攻撃は、世界中で増加しています」と語るのは、『サイバー攻撃エミュレーション技術』の開発プロジェクトでリーダーを務める春木氏だ。

株式会社東芝 研究開発センター サイバーセキュリティ技術センター セキュリティ基盤研究部 上席研究員 春木 洋美氏

最近では、米国東海岸で消費されるガソリン・ディーゼル燃料の45%近くを賄うパイプライン最大手「コロニアル・パイプライン」へのサイバー攻撃が記憶に新しい。数年前、ウクライナでは、発電所への攻撃で大規模な停電が発生。デンマークの鉄道システムは、攻撃を受けて券売機能が停止した。身代金を要求するランサムウェア「WannaCry」は、世界中の社会インフラシステムに被害を与えている。

今のところ日本では、社会インフラを停止させる大規模なサイバー攻撃は、発生していない。それ故、多くの企業にとっては、「サイバー攻撃=情報流出」くらいの認識が多く、「セキュリティ対策は、ネガティブコスト」といった考えは根強い。こうした状況に対し、春木氏は「サイバーセキュリティ経営ガイドラインなどが発行されていますが、まだ、サイバー攻撃は、経営課題だという認識が低い。投資権限を持つ経営陣の意識が変わることが、重要だと思います」と率直な意見を述べる。

世界中を混乱に陥れるサイバー攻撃の事例

一方、現場レベルでサイバー攻撃への対応が進まないケースもある。情報処理推進機構※1が発表したソフトウェア製品に関する脆弱性対策情報によると、セキュリティへの脅威は「一日あたり約50件」にも及ぶという。そして、その脅威への対応は短縮が求められている。春木氏は、「多数の脅威に対し、迅速な対応を迫られるが、どう対策を取ればいいか分からないという企業も多い」と語る。

※1 情報セキュリティ対策強化や、優れたIT人材育成など、日本のIT国家戦略を技術面・人材面から支える独立行政法人

この状況を打破し、サイバーセキュリティの脅威やシステムの脆弱性を、自動かつ確実に検知できる技術が誕生した。それが、東芝と情報通信系の研究開発に強みを持つアメリカの研究所『Peraton Labs』と共同研究で開発した『サイバー攻撃エミュレーション技術』である。Peraton Labsは、過去にベル研究所の一部であった頃からの長いイノベーションの歴史を持ち、サイバーセキュリティ、通信、機械学習、ネットワーク、センサー融合、IoTなど多岐にわたる研究開発、ソリューションの提供を行っている。

進化するサイバー攻撃。迎え撃つは、システム全体の制御システム

そもそも東芝は、1970年代半ばから、鉄鋼や石油化学プラント、水道設備、発電など重要な社会インフラに制御システムを提供してきた。以前は業種や分野ごとに開発していたが、現在は共通化を進めている。そのコンポーネントのひとつが、産業用『ユニファイドコントローラ nvシリーズTM type2』だ。これが、『サイバー攻撃エミュレーション技術』の誕生へとつながっていく。

『nvシリーズ type2』は、制御システムのセキュリティ国際標準に基づく「ISASecure® EDSA認証※2」を取得し、安全なシステム構築の取り組みを前進させた製品だ。しかし、春木氏を含む当時の開発メンバーは、更なる高みを目指していた。春木氏は、以下のように振り返る。

※2 「開発フェーズのセキュリティ」「セキュリティ機能の実装」「通信の堅牢性」を評価し、制御機器のセキュリティを保証する。ISASecure®はISA Security Compliance Instituteの商標

「『nvシリーズ type2』自体は、サイバー攻撃に対して高い堅牢性を持っています。しかし、『nvシリーズ type2』以外の場所を攻撃されてしまうと手も足も出ません。開発を進めるにつれて、システム全体を守る仕組みが必要なのではないかと考えました」

時を同じくして、同様の必要性を感じていた人物がいた。春木氏と同じく、東芝 研究開発センターに所属する中西氏だ。彼の提案も、『サイバー攻撃エミュレーション技術』を開発するプロジェクト発足のきっかけとなった。

「制御システムに向けたサイバー攻撃のトレンドは、VPN※3を乗っ取りシステムに侵入するやり方です。東芝の機器ひとつが安全ならOKという考えではなく、システム全体を俯瞰して、外部から侵入されやすいルートや各機器の脆弱性を確認することが必要になります。つまり、全体としてセキュアな環境をどう確立するかといった問題意識を持っていました」(中西氏)

※3 Virtual Private Network: インターネット空間にプライベートネットワークを拡張する技術、およびネットワークそのもの

株式会社東芝 研究開発センター サイバーセキュリティ技術センター セキュリティ基盤研究部 研究主務 中西 福友氏

この課題を解決する場合、一般的に実施されるのが「ペネトレーションテスト」だ。ペネトレーションテスターと呼ばれる熟練の技術者が、ネットワーク接続されているシステムに模擬攻撃を仕掛けて、脆弱性を確かめるテストである。

中西氏は、「これには専門知識が必要で、誰にでもできるものではありません。私自身、テスターをやっていましたが、見落としがないか常に不安な毎日。属人的でもあることから、この手法に頼ることに限界を感じていました。どうにかペネトレーションテストを自動化してできないかと考えることから始まりました」と当時を述懐する。

倫理的ハッカーやセキュリティ研究者も取り入れ、「世界初」技術の開発を進める

中西氏が話したとおり、『サイバー攻撃エミュレーション技術』を一言で表すと、「ペネトレーションテストを自動的に行う技術」と言えるだろう。もう少し専門的に言えば、制御システムに対するサイバー攻撃のシナリオを自動生成し、模擬的に攻撃を実行することで、システムのセキュリティ強度を検証する技術だ。

これまでの技術と大きく異なるのは、リスクが高い攻撃の種類や脆弱な箇所を見極め、セキュリティ対策の優先順位がつけられる点である。『サイバー攻撃エミュレーション技術』は、現在、「温度制御」といった汎用的な模擬環境を想定して検証を行い、その有用性が確認された状況だという。

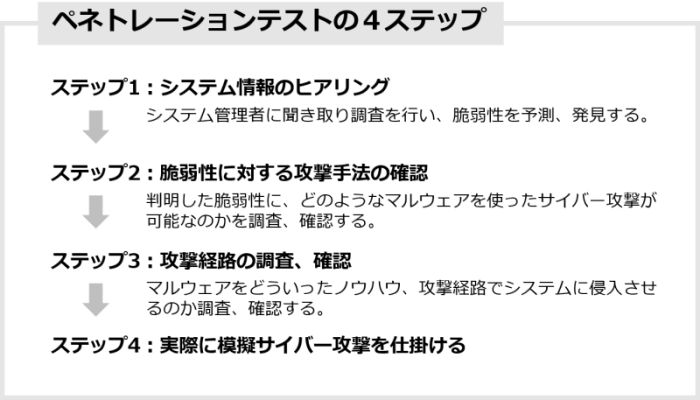

「『サイバー攻撃エミュレーション技術』の仕組みを知るには、そもそも、従来のペネトレーションテストがどういったものか知る必要あります」と中西氏。その進め方を4つにわけて説明してくれた(下図)。

システムのセキュリティを検証する、ペネストレーションテストの4ステップ

すなわち、ステップ1〜3の順を踏んだうえで、ようやくステップ4でサイバー攻撃を実施し、実際にシステムに侵入できるのか、守られているのかを検証するのだ。これだけで、膨大な工数と労力が必要なことがわかるだろう。

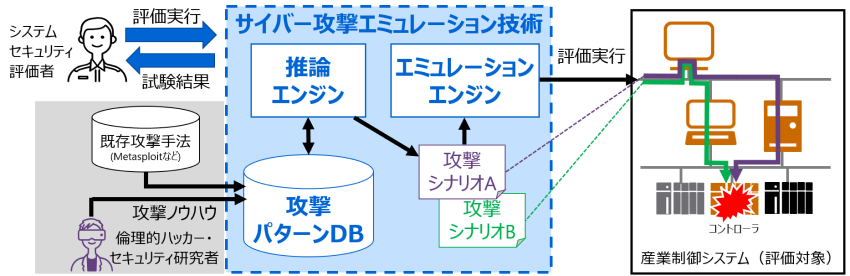

中西氏は、「『サイバー攻撃エミュレーション技術』は、<攻撃パターンDB(データベース)>、<推論エンジン>、<エミュレーションエンジン>という要素で成立しています。<攻撃パターンDB>はペネトレーションテストのステップ2を、<推論エンジン>はステップ3を、<エミュレーションエンジン>はステップ4を自動化する仕組みなのです」と話す。

この攻撃パターンDBは、既存の攻撃手法と、東芝社内外の倫理的ハッカー、セキュリティ研究者の知見や攻撃ノウハウを形式化し、データとして集約したものだ。まさに集合知である攻撃パターンDBの情報を推論エンジンのアルゴリズムと組み合わせ、制御システムへの攻撃シナリオを自動生成し、エミュレーションエンジンが実際にアタックするという。

攻撃のシナリオを自動生成し、模擬的に攻撃を実行する「サイバー攻撃エミュレーション技術」

後編では、東芝グループが持つノウハウが、米・名門研究所「Peraton Labs」との連携を通じて、『サイバー攻撃エミュレーション技術』の開発にどう寄与したのか。そして、倫理的ハッカーなどの集合知を生かした共創によるオープンイノベーションの考え方、未来のサイバーセキュリティのあり方まで掘り下げていく。

![]()

関連サイト

※ 関連サイトには、(株)東芝以外の企業・団体が運営するウェブサイトへのリンクが含まれています。

https://www.peratonlabs.com/

東芝 サイバーセキュリティ | 東芝